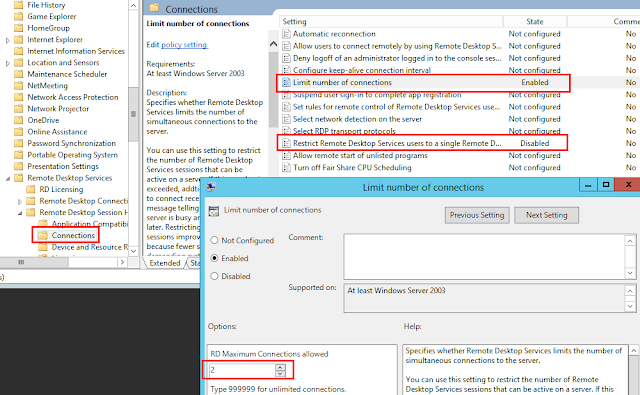

> 로컬 그룹 정책 편집기 > 컴퓨터 구성 > 관리 템플릿 > Windows 구성 요소 > 터미널 서비스 > 원격 테스트톱 세션 호스트 > 로컬 장치 및 리소스 리디렉션 > 클립보드 리디렉션 허용 안 함

> Local Group Policy Editor > Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Device and Resource Redirection > Do not allow Clipboard redirection

- 설정 후 바로 적용되지 않을 경우 정책 강제 적용을 시도하여 해결할 수 있습니다.

> gpupdate /force

- gpupdate 수행 후에도 적용되지 않을 경우 로그오프 후 다시 로그온하여 해결할 수 있습니다.

- gpupdate 수행 후에도 적용되지 않을 경우 로그오프 후 다시 로그온하여 해결할 수 있습니다.

**정책 설정이 되지 않았지만 클립보드를 사용할 수 없는 경우 다음 사항을 확인할 수 있습니다.

- 원격 접속 시 "로컬 리소스"의 "클립보드" 항목 활성화

- 서버의 "rdpclip.exe" 프로세스 활성화

- "rdpclip.exe" 프로세스 종료 후 재시작

참고자료

http://hahaysh.blog.me/221258322450

https://annotations.tistory.com/45

https://forsenergy.com/ko-kr/tscc/html/13f07ba4-f29c-464f-ac90-9db2f27ddd03.htm